Peer-to-Peer-Netzwerke

Methoden und Algorithmen

Christian Schindelhauer, Peter Mahlmann

Springer-Verlag 2007

Diese Monographie ist seit Juli 2007 erhältlich. Sofort lieferbar bei Ihrem Buchhändler um die Ecke und online bei Aha-Buch, Amazon, bol.de, buch.de, buch.ch, buch24.de, Lehmanns Fachbuchhandlung, Hugendubel, lesen.de, Thalia.

Lesebeispiele

- Inhaltsverzeichnis

- Abbildungsverzeichnis, Tabellenverzeichnis und Sachregister

- Zwei Seiten aus dem Kapitel 4: CAN:

Ein

Netzwerk

mit adressierbaren Inhalten

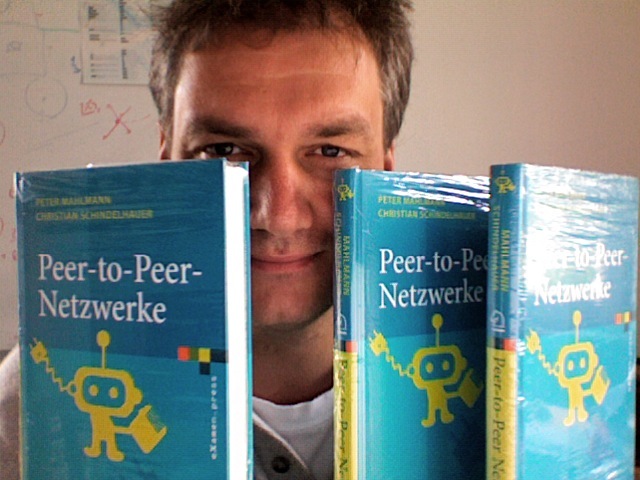

Der Mann hinter den Büchern ist der Mann hinter dem Buch - der andere (Mahl-) Mann hinter

dem Buch war gerade nicht da...

dem Buch war gerade nicht da... Vorlesungen

Hier ist eine Liste von Vorlesungen, die den Autoren bekannt sind, welche auf dem Buch basieren oder die das Buch verwenden.- Universität Paderborn, Christian Schindelhauer, Algorithmen für Peer-to-Peer-Netzwerke (Winter 2004/2005)

- Albert-Ludwig-Universität Freiburg, Christian Schindelhauer, Peer-to-Peer-Netzwerke (Sommer 2006)

- Friedrich-Alexander-Universität Erlangen-Nürnberg, Rolf Wanka, Peer-to-Peer-Netzwerke (Sommer 2007)

- Technische Universität Berlin, Felix Heine, Peer-2-Peer Netzwerke

(Sommer 2007)

- Universtität Innsbruck, Michael Welzl, Peer-to-Peer-Systems (Winter 2007/2008)

- Albert-Ludwig-Universität Freiburg, Christian Schindelhauer,

Peer-to-Peer Networks (Sommer 2008)

- Technische Universität Berlin, Dominic Battré, Peer-to-Peer Netzwerke

(Sommer 2009)

Errata in der 1. Auflage (Danke an alle aufmerksamen Leser)

- Seite 23, Abbildung 2.6: Einige Einträge in der Routing-Tabelle sind falsch (Philipp Zech)

- Seite 50 letzte zwei Sätze: diese Beschreibung einer demilitarisierten Zone (DMZ) ist eventuell irreführend, da Rechner innerhalb einer DMZ nicht "irgendwo" im Internet sind - das wird aber durch die Formulierung "bestimmte Server im Internet" suggeriert. Mehr zu DMZ (Michael Welzl)

- Seite 58, zweiter Absatz von unten: "...nicht zu verwechseln mit

dem TTL-Feld von TCP...“. Das TTL-Feld ist Teil von IP und nicht

von TCP. (Martin Hauser)

- Seite 51 letzte Zeile: hier steht "eingführt" statt "eingeführt". (Michael Welzl)

- Seite 64 zweiter Satz: Leerzeichen vor Satzende nach "Hash Wert". (Michael Welzl)

- Seite 100: „Die Routing-Tabelle R“ wird auf die Abbildung 6.1

verwiesen. Dabei ist der Peer mit der ID 2310 abgebildet. Bei der

Beschreibung wird mit einem Wert von „b = 2“ gearbeitet und zugleich

von einer 16-Bit ID gesprochen. Bei der Basis 2 mit b=2 ergibt sich

allerdings eine 8-Bit ID. 4 Ziffern zu je 2 Bit. (Martin Hauser)

- Seite 187, Abb. 9.9. 1-Flipper-Operation: Die Abbildung benennt die Knoten in falscher Reihenfolge, sie sind so nicht für die Definition 9.2 anwendbar. Es mssen v3 <=> v4 getauscht werden. Pfad P in Def. 9.2 gibt hier bereits den weg v1,v2,v3,v4 vor, der nicht so dargestellt wird. Auch die restlichen Definitionen werden erst durch Austausch dieser Knoten klar. (Michael Welzl)

- Seite 235 unten (unter "Drosseln"): hier steht, dass jeder Peer eine Mindestanzahl von gedrosselten Peers speichert (z.B. 4), und die Peers, von denen der download am schlechtesten war in eine Liste gedrosselter Peers aufnimmt. Im Paper Incentives Build Robustness in BitTorrent. Die Liste gedrosselter Peers wird gehalten, aber es werden nur die jeweils 4 (default Wert) "besten" bedient. (Michael Welzl)

- Seite 249 Zitat: Immanuel Kants letzte Worte sind "Es ist gut"

und nicht etwa "Es reicht" (Kristian Karacic)

Falls jemand einen Fehler entdecken sollte, bitte mir eine E-Mail schicken!